关于可疑域名exrnybuf.cn的溯源分析报告

概述

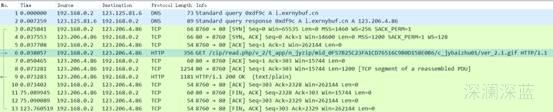

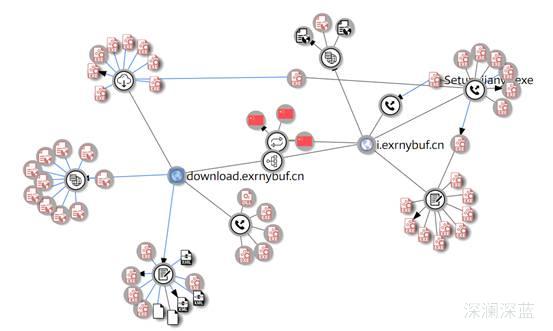

2019年09月16日,stxletto检测到一起指向exrnybuf.cn的可疑域名访问事件。从捕获的流量数据初步来看,属于伪装成GIF文件下载的C&C行为。

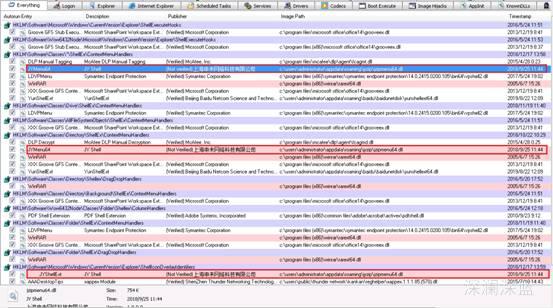

在终端EDR反馈的信息中,

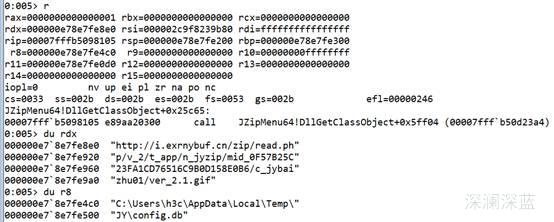

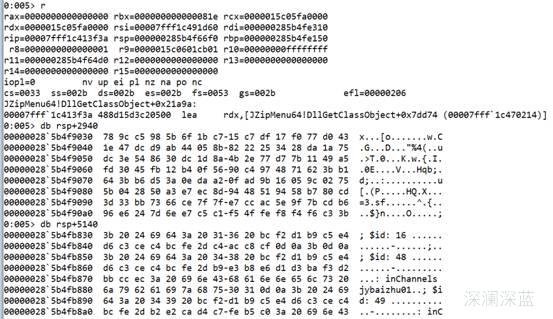

发现可疑的请求来自C:\Windows\Explorer.EXE进程。通过函数调用栈,我们追溯到一个动态链接库文件JZipMenu64.dll。

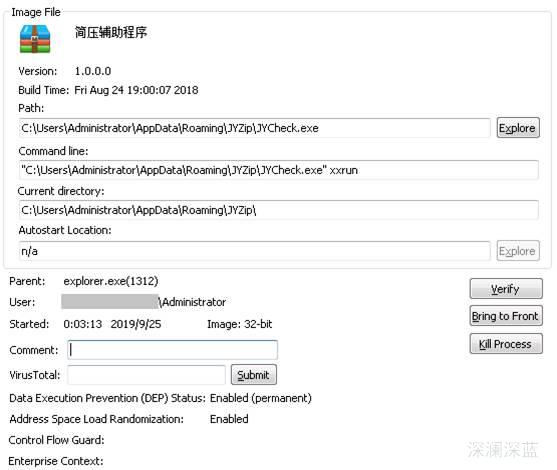

通过JZipMenu64.dll所在路径,我们在关联到多个可疑进程。JYTool.exe和JYCheck.exe在VirusTotal上1/68的恶意样本检出率。

同时也发现了可疑的注册表项。

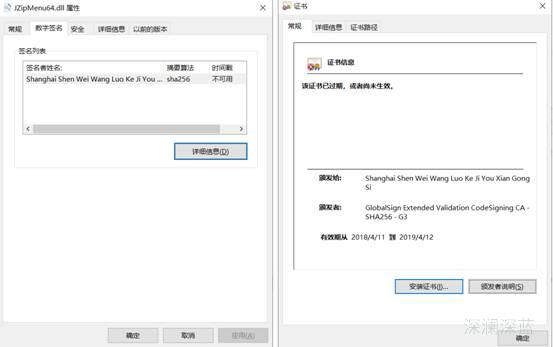

进一步分析,带有数字签名的PE文件JZipMenu64.dll。

| 名称 | JZipMenu64.dll |

|---|---|

| 大小 | 773,016 字节 |

| MD5 | 87e110a5ca39a6b6afec3788577c9622 |

| SHA256 | eb6c95e43c458ca300041ce452b18ff5b5a84b1711ba5e3f260216d8961c3565 |

| 数字签名 | Shanghai Shen Wei Wang Luo Ke Ji You Xian Gong Si(有效期2018/04/11~2019/04/12) |

JZipMenu64.dll是Winds平台下的shell扩展动态库,负责用户在右键点击时,显示解压菜单。

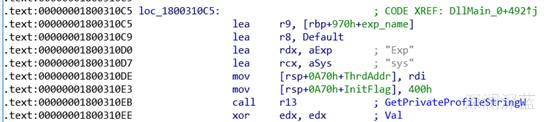

但分析显示在其DllMain中加载动态库后会自动执行的4处可疑代码块。

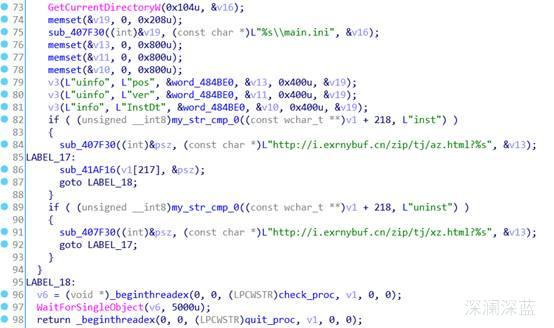

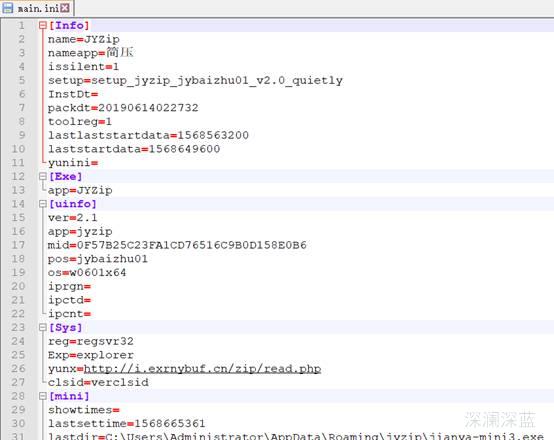

1)使用GetPrivateProfileStringW获取main.ini中的配置。

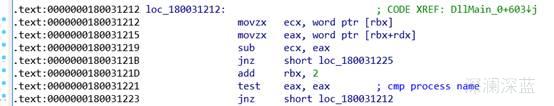

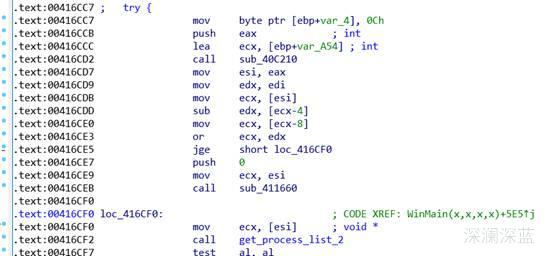

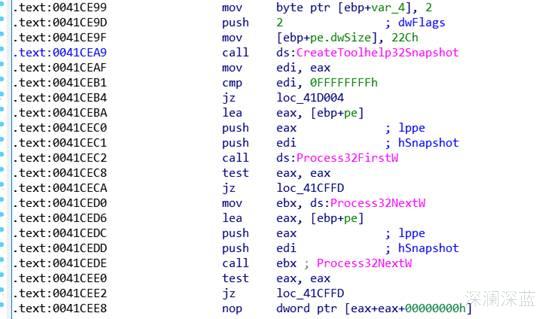

2)检测宿主进程名是否为main.ini中sys节Exp变量设定的进程名一致,不一致则退出执行流程。

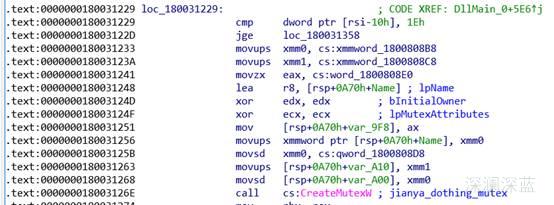

3)创建名为“jianya_dothing_mutex”的mutex,以实现执行实例唯一性。

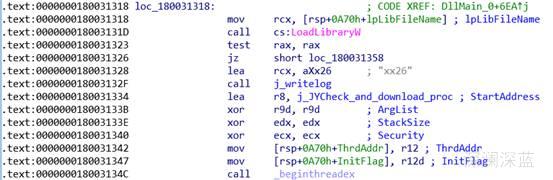

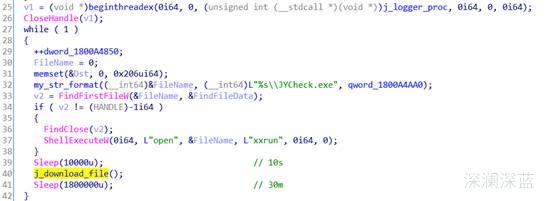

4)创建新线程执行JYCheck.exe及获取config.db文件(即前文所述的GIF文件)。

JYCheck.exe访问的URL。

主要用于流量统计。

2.0版本的GIF路径。

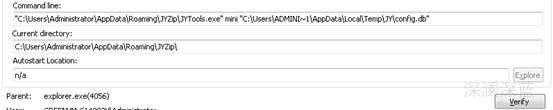

从特定的URL下载文件到本地的临时目录C:\Users\xx\AppData\Local\Temp\JY\config.db

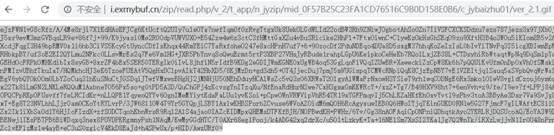

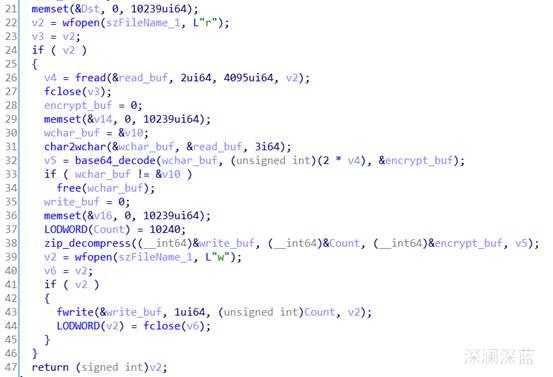

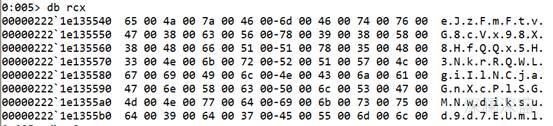

经分析config.db是经过base64编码的配置文件。

Unicode转化

Base64解码

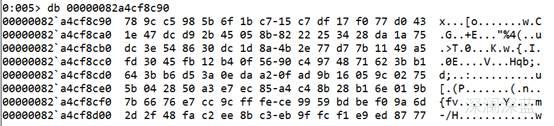

经Unicode转化、Base64解码、zip解压后即可得其明文文本。

路径为C:\Users\Administrator\AppData\Roaming\JYZip\main.ini的配置文件。

JYTool.exe通过传递的命令行参数(mini、news、tips、appupdui),执行对应ini文件中的块的配置。

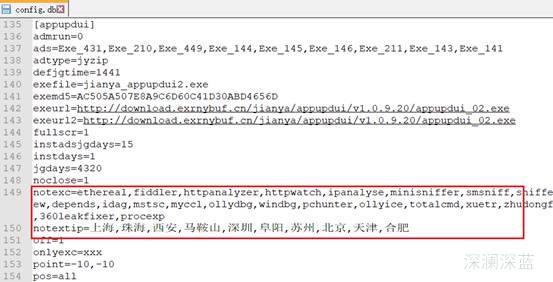

值得特别注意的是notexc字段指定的进程名列表,是常见的抓包、分析、调试、安全等软件,notextip是若干地区的ip。

当jianya_appupdui.exe读取这些配置时,就会根据配置决定是否继续执行流程。

Exe字段是静默推广安装的9款软件。当然其所有者可以在远程服务器的配置文件分发任意载荷。

另外,考虑其获取C&C配置的协议、压缩\加密方式,也容易被劫持并下发任意推广安装指令。

综述

综上所述,从在系统中持久化存在方式、获取配置文件方式、对抗分析的方式及核心功能实现上来看,“简压”是一款对7-zip进行过度商业包装的风险软件。不建议企业客户使用。